Herkese Açık Wi-Fi Erişim Noktasını Güvenli Bir Şekilde Kullanma

Sorun: Bir otel veya kafede internete bağlanmak istiyorsunuz, ancak dizüstü bilgisayarınızı güvenli olmayan, şifrelenmemiş Wi-Fi ağına maruz bırakmak istemiyorsunuz.

Bir çözüm: Bir Raspberry Pi aracılığıyla internete bağlanın ve dizüstü bilgisayarınıza güvenli bir VPN bağlantısı iletmesini sağlayın.

Sadece bir VPN kullanmanın nesi yanlış?

Halka açık bir Wi-Fi ortak erişim noktasından internette gezinirken bir VPN kullanmak yaygın bir tavsiyedir, ancak bu yalnızca belirli bir ölçüde etkilidir:

- Cihazınız hala ağa bağlı, böylece diğer herkes onu görebilir.

- Esasen cihazınıza yapılan bir ortadaki adam saldırısı olan esir portalı (giriş sayfası) ile uğraşmanız gerekir. Bunların da otomatik olarak açılmasını önlemek zor olabilir, bu da cihazınızı keyfi (ve potansiyel olarak kötü niyetli) bir web sayfası açmaya teslim ettiğiniz anlamına gelir.

- VPN sızıntılarından kaçınmak zor olabilir ve genellikle sizi yakalar:

-

- DNS

- IPv6

- Beklenmeyen Bağlantı Kesilmesi

- İlk Bağlantı

- VPN kullanmayı reddeden bazı işletim sistemlerinde Arka Plan Hizmetleri

- Özel IP aralıkları için yollar

Güvenli Bağlanmak için Raspberry Pi Kullanmak

Bu soruna bir çözüm, bir Raspberry Pi’yi yönlendirici olarak kullanmak ve harici VPN’inize bir bağlantı üzerinden iletmesini sağlamaktır.

Raspberry Pi, halka açık Wi-Fi erişim noktasına bağlanacak ve tutsak portalla ilgilenecek. Pi, daha sonra, harici VPN’nizin IP adresi dışında tüm trafiği bloke eden ethernet arabirimi aracılığıyla bir internet bağlantısını iletir.

Bu, güvenli dizüstü bilgisayarınızın asla güvenli olmayan ağa dokunması gerekmediği ve diğer tüm trafik bloke edildiğinden VPN sızıntılarının gerçekleşmesinin mümkün olmadığı anlamına gelir.

Gereksinimler:

- Statik bir IP ile internet üzerinden erişilebilen güvenli VPN (örneğin: kiralık sunucuda OpenVPN)

- Raspberry Pi (herhangi bir model)

- Wi-Fi adaptörü (gerekirse)

- Ethernet kablosu

- Raspberry Pi için SD kart

Sen yok olması aynı şekilde herhangi bir cihaz kutu işlevini – Bir Ahududu Pi kullanmak. Ahududu Pi sadece kullanışlı, uygun maliyetli ve kolayca erişilebilir.

İlk Raspberry Pi Kurulumu

Bu kılavuz, bir Raspberry Pi kurulumu ve çalışması kadar temel Linux bilgisine sahip olduğunuzu ve buna SSH üzerinden veya doğrudan bir fare ve klavye ile bağlanabileceğinizi varsayar.

a. Önyüklemede SSH’nin Etkinleştirildiğinden Emin Olun

SSH sunucusunun açılışta başlayacak şekilde ayarlandığından emin olmak sshiçin /boot dizinine boş bir dosya yerleştirebilirsiniz :

user@computer$ sudo touch /boot/ssh

…ardından yeniden başlatma.

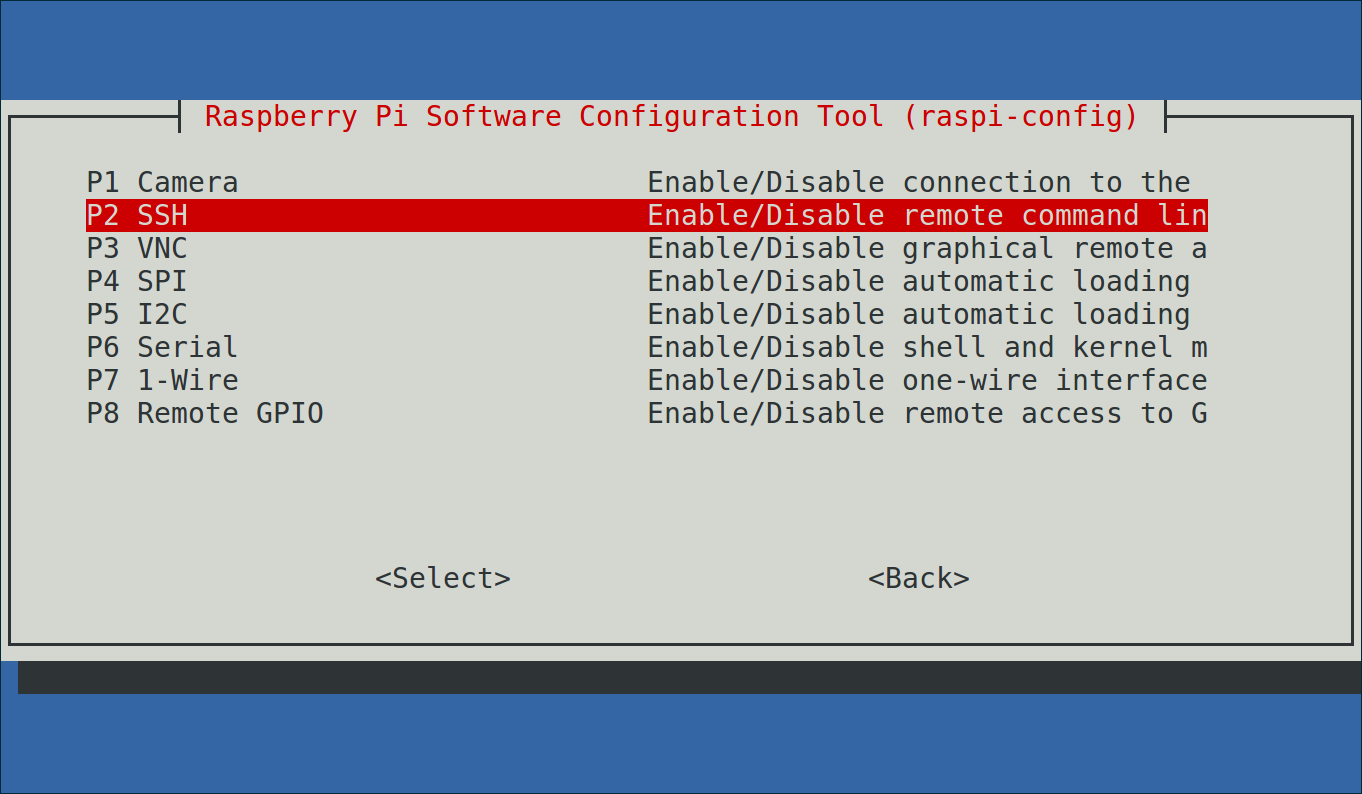

Veya raspi-configetkinleştirmek için kullanın :

user@computer$ sudo raspi yapılandırması

Interfacing Options-> konumuna gidin SSHve SSH’nin etkinleştirildiğinden emin olun:

B. UFW’yi (Karmaşık Olmayan Güvenlik Duvarı) ve Fail2ban’ı yapılandırın

Yükleyin ufwve fail2banhenüz yüklenmemişlerse:

user@computer$ sudo apt-get install ufw fail2ban

SSH için hız sınırlamayı etkinleştirin ve güvenlik duvarını etkinleştirin:

user@computer$ sudo ufw limit 22/tcpuser@computer$ sudo ufw enable

Tekrarlanan başarısız SSH kimlik doğrulama girişimlerini engellemek için temel bir fail2ban yapılandırması ayarlayın. Dosyayı oluşturun /etc/ssh/jail.localve aşağıdaki içeriği ekleyin:

[DEFAULT] bantime = 3600 findtime = 3600 maxretry = 3

C. SSH Sunucu Sağlamlaştırma

SSH anahtar doğrulamasının kullanılması önerilir , ancak parola doğrulamasını kullanmak istiyorsanız parolanın güçlü olduğundan emin olun.

nanoDosyayı düzenlemek için favori metin düzenleyicinizi (örneğin: ) kullanın /etc/fail2ban/sshd_configve aşağıdaki değerlerin ayarlandığından emin olun:

PermitRootLogin no X11Forwarding no PermitTunnel yes

Ayrıca AcceptEnv LANG_LC*değerin yorumlandığından emin olun (satırın başına # koyun).

Eğer SSH anahtar authetication kullanıyorsanız, ayrıca belirlesin PasswordAuthenticationiçin no.

Ek olarak, girişlere yalnızca belirli konumlardan izin verilmesini sağlamak için erişim kuralları belirlemelisiniz:

AllowUsers pi@<your-local-ip-address> pi@192.168.2.2

istemci cihazınızın özel IP adresi için “<yerel-ip adresiniz>” ifadesini değiştirin. Bu, ifconfig(*nix) veya ipconfig(Windows)’ tan bulabileceğinizdir – büyük olasılıkla “192.168.” ile başlar. VPN sızıntılarını önlemeye yardımcı olmak için IPv6 devre dışı bırakılacağından, özel IPv4 adresinizi kullandığınızdan emin olun.

192.168.2.2 adresi, bu kılavuzda daha sonra oluşturulacak olan alt ağın bir parçasıdır. Bu alt ağ ağınızda kullanılıyorsa, kılavuzun geri kalanında başka bir alt ağ seçebilir ve yapılandırmanızı buna göre ayarlayabilirsiniz.

D. IPv6’yı devre dışı bırak

IPv6’yı ne kadar sevsem de , bu özel kullanım durumunda gereksiz komplikasyonlar ve güvenlik riskleri sağlıyor. Herkese açık Wi-Fi etkin noktaları zaten IPv6’yı nadiren destekler, bu nedenle kaçırmış sayılmazsınız.

Dosyayı düzenleyin /etc/sysctl.confve aşağıdaki değerleri ayarlayın:

net.ipv6.conf.all.disable_ipv6 = 1 net.ipv6.conf.default.disable_ipv6 = 1 net.ipv6.conf.lo.disable_ipv6 = 1 net.ipv6.conf.wlan0.disable_ipv6 = 1 net.ipv6.conf. eth0.disable_ipv6 = 1

VNC SSH Tüneli

Bu kurulum için, uzak masaüstü işlevselliği sağlamak amacıyla VNC kullanılacaktır. Genel Wi-Fi ortak erişim noktasına erişmek için sabit portalı görüntüleyebilmeniz ve kimlik doğrulaması yapabilmeniz için uzak masaüstü gereklidir.

Gibi bir komut satırı tarayıcısı kullanarak sabit portalı işlemek mümkün olsa da elinks, günümüzde birçok esir portalı ne yazık ki JavaScript’i çok ağırdır ve elink’lerin bazen iyi işlemediği formları doldurmayı içerir.

Güvenilmeyen bir ağa maruz kalan bir VNC sunucusunu çalıştırmak güvenli değildir. Kilitlemek için SSH tünelleme kullanılabilir. Bu, güvenli olmayan VNC bağlantısını güvenli SSH tüneli üzerinden tünelleyecektir, bu da trafiğin şifreleneceği ve bütünlük kontrol edileceği anlamına gelir.

a. TightVNC Sunucusunu Kurun

Pi’nize TightVNC sunucusunu kurun:

sudo apt-get install tightvncserver

Ardından, aşağıdaki komutu kullanarak yalnızca localhost’a bağlı bir VNC masaüstünü başlatabilirsiniz (ekran çözünürlüğünü gerektiği gibi ayarlayın):

vncserver :3 -geometry 1920x1080 -localhost

:3Sanal ekranın kimliğine karşılık gelir. Burada başka bir numara kullanırsanız, daha sonra bağlantılar için bağlantı noktası numarasını ayarlamanız gerekecektir.

Bir VNC masaüstünü ilk başlattığınızda, sizden bir şifre belirlemenizi isteyecektir. Bu kurulumda kimlik doğrulama için kullanılmayacağından bu parola gerçekten önemli değil – bunun yerine SSH tüneli bunu hallediyor.

B. SSH Tünelini Yapılandırın

İstemci cihazınızda, aşağıdaki komutla Pi’nize bir SSH tüneli bağlantısı başlatabilirsiniz:

ssh -e none -x -L 5902:127.0.0.1:5903 pi@<pi-ip-adresi>

Sözdizimi açıklaması:

- -e none : İkili verilerin (bu durumda VNC) yanlışlıkla bağlantıyı kapatmasını önleyen kaçış karakterini devre dışı bırakın.

- -x : X11 iletmeyi devre dışı bırak – bağlantı üzerinden grafik uygulamaları görüntüleyemeyeceğiniz anlamına gelir. Bu durumda, X11 iletme gerekli değildir, bu nedenle güvenlik için devre dışı bırakılır.

- -L 5902:127.0.0.1:5903 : Bu, tüneli oluşturur. İstemcideki 5902 numaralı bağlantı noktasındaki 127.0.0.1’e (yerel ana bilgisayar) bağlantılar, tünel aracılığıyla uzak ana bilgisayardaki 127.0.0.1 bağlantı noktası 5903’e yönlendirilecektir. Bu, istemcinizden

localhost:5902bağlantı kurmanın sizi 5903 numaralı bağlantı noktasında çalışan uzak masaüstüne bağlayacağı anlamına gelir. Bağlantı noktası 5900+N, VNC için varsayılan bağlantı noktasıdır; burada N, görüntülenen sayıdır. Örneğin, 4 numaralı ekrana bağlanmak istiyorsanız, 5904 numaralı bağlantı noktasını kullanmanız gerekir.

Daha fazla ayrıntı için lütfen SSH kılavuz sayfasına bakın .

SSH anahtar kimlik doğrulaması kullanıyorsanız -i, örneğin aşağıdakileri kullanarak anahtarın konumunu manuel olarak belirleyebilirsiniz :ssh -i ~/.ssh/pi

C. VNC’ye bağlan

Artık SSH tüneli kurulduğuna göre, uzak VNC masaüstüne bunun üzerinden bağlanabilirsiniz. Bunun çalışması için SSH tünelini açık tutmalı ve ayrıca VNC sunucusunu daha önce başlattığınızdan emin olmalısınız.

Favori VNC uyumlu uzak masaüstü istemcinizi (örneğin: Remmina) kullanarak, basitçe localhost:5902. Sizden VNC parolası istenecek ve uzak masaüstü oturumu başlayacaktır.

Netleştirmek için, istemci cihazınızdan ‘a bağlanın localhost:5902. Çalışan SSH tüneli bu adresteki bağlantıları dinliyor ve bunları tünel üzerinden uzak ana bilgisayara (Pi) iletecek.

VNC oturumunu sonlandırmak vncserver -kill :3için SSH tünel bağlantısından çalıştırmanız yeterlidir . Ardından SSH bağlantısını her zamanki gibi kapatabilirsiniz.

D. Chromium Tarayıcı Sağlamlaştırma

Chromium, genel erişim noktasındaki sabit portalla başa çıkmak için kullanılacak. Bazı temel koruma sağlamak için JavaScript’i, çerezleri, Flash’ı vb. devre dışı bırakmanız önerilir. Tüm bunlar Ayarlar-> Gizlilik Güvenlik içinde yapılabilir.

Ardından, gerekirse Çok Amaçlı Adres Çubuğu’nun (URL çubuğu) soluna tıklayarak ve olarak ayarlayarak bunları site bazında beyaz listeye alabilirsiniz Allow.

Ayrıca TLS kullanmayan bir site için yer imi eklemenizi de tavsiye ederim. Bunun nedeni, sabit portala yönlendirmeyi tetiklemek için yalnızca HTTP içeren bir web sitesini ziyaret etmeniz gerekmesidir. [HTTP] Neverssl.com bunun için harika.

Ağ Yönlendirme ve Engelleme

Ardından, Raspberry Pi’nizi yönlendirici görevi görecek ve ardından VPN’nize gidenler dışındaki tüm bağlantıları engelleyecek şekilde yapılandırmanız gerekir.

a. Yerel IPv4 Paket Yönlendirmeyi Etkinleştir

Dosyayı düzenleyin /etc/sysctl.confve seçeneğin net.ipv4.ip_forward=1ayarlandığından emin olun . Muhtemelen varsayılan olarak yorumlanmıştır – sadece hash’i kaldırın.

Bu yapılandırma, bir sonraki yeniden başlatmada uygulanacaktır, ancak yapılandırmayı şimdi kullanarak da yeniden yükleyebilirsiniz sudo sysctl -p /etc/sysctl.conf.

Bunu yapmayı unutursanız, yönlendirilen ağ bağlantınız son derece yavaş olacaktır.

B. Güvenlik Duvarı Kurallarını Yapılandırın

Adlı bir dosya oluşturun ileri.sh(herhangi bir ad uygundur) ve aşağıda gösterilen komut dosyasını ekleyin. Bu komut dosyası, Raspberry Pi’nizi yönlendirici görevi görecek şekilde yapılandıracaktır. Raspberry Pi ile dizüstü bilgisayarınız arasındaki tüm trafik, kendisiyle ve harici VPN’inizle olan bağlantılar dışında da engellenecektir.

Bu örnekte, bu web sunucusunun IPv4 adresini (139.162.222.67) harici VPN adresi olarak kullandım – bunu kendi IP’nizle değiştirmelisiniz. Ayrıca farklı ağ arabirim adları ( wlan0ve eth0) kullanmanız gerekebilir . kullanarak arayüzlerinizi kontrol edin ifconfig.

#!/bin/bash #NAT iptables -t nat -A POSTROUTING -o wlan0 -j MASQUERADE #Wi-Fi ve Ethernet arasındaki her şeyi engelle iptables -I FORWARD -i wlan0 -o eth0 -j DROP iptables -I FORWARD -i eth0 -o wlan0 -j DROP #VPN çıkışına izin ver iptables -I FORWARD -o wlan0 -i eth0 -d 139.162.222.67 -j KABUL ET # iptables'da VPN'e izin ver -I FORWARD -i wlan0 -o eth0 -s 139.162.222.67 -m state --state İLGİLİ, KURULDU -j KABUL #SSH, vb için istemciden Pi iletişimine izin ver iptables -I INPUT -i eth0 -s 192.168.2.2 -d 192.168.2.1 -j KABUL #Create 192.168.2.0/24 subnet ifconfig eth0 192.168.2.1 ağ maskesi 255.255.255.0 #eth0 için varsayılan yolu sil ip route del 0/0 dev eth0

Sözdizimi açıklaması:

- iptables : Linux çekirdek güvenlik duvarını değiştirmek için bir araç.

- -t : Değiştirilecek tablo, örneğin:

-t nat. Tablo yok belirtildiğinde,filtertablo standart içeren kullanılırINPUT,OUTPUTveFORWARDzincirlere. - -A : Kuralı belirtilen zincire ekleyin, örneğin

-A POSTROUTING.POSTROUTINGZincirinin bir parçasıdırnattablo, ve (çıkmak için olduğu gibi NATted paketleri değiştirmek için kullanılır sonrası -yönlendirme). - -I : Belirtilen zincirin en üstüne bir kural ekleyin (yani önce uygulanacaktır), örneğin

-A FORWARD.FORWARDYöneltilmiş olan öteki paketler için kullanılan zincir,INPUTzincir gelen paketler için kullanılır, veOUTPUTzincir giden paketler için kullanılır. - -o : Giden ağ arabiriminin adını eşleştirin (paketin gittiği yer).

wlan0Wi-Fi veeth0ethernet’tir, ancak farklı arayüz adlarına sahip olabilirsiniz.ifconfigKomutu kullanarak arayüzlerinizi görebilirsiniz . - -i : Gelen ağ arabiriminin adını eşleştirin (paketin geldiği yer (paketin geldiği yer).

- -s : Paketlerin kaynak adresini eşleştirin.

- -d : Paketlerin hedef adresini eşleştirin.

- -m : Bir uzantı modülü kullanarak eşleştirin . Örneğin

-m state --state RELATED,ESTABLISHED, istenmeyen bağlantılarla eşleşmeyecek. - -j : Yapılacak eylem, örneğin:

ACCEPT,DROP,REJECTveMASQUERADE. Paket maskeleme, çoğu IPv4 ev/ofis ağının kullandığı, çoktan bire NAT için başka bir terimdir.

Daha fazla ayrıntı için lütfen iptables kılavuz sayfasına bakın .

Komut dosyasını yürütülebilir olarak işaretleyin:

... ve komut dosyasını uygulamak için bir kez çalıştırın (veya yeniden başlatabilirsiniz):chmod +x ileri.sh

sudo ./ileri.sh

C. Komut Dosyasını Önyüklemede Çalıştırılacak Şekilde Yapılandırın

Bu dosyayı kökün crontab’ına ekleyin (görev zamanlayıcı yapılandırması):

Dosyanız için doğru yolu ve adı ayarlayarak aşağıdaki satırı ekleyin:sudo crontab -e

@reboot sleep 3 && /bulunduğu/dizin/ileri.sh

Bu, komut dosyasını önyükleme sırasında çalıştıracak ve kurallarınızın ve yapılandırmalarınızın her zaman uygulanmasını sağlayacaktır.

İnternete bağlanma

Bu kurulumu kullanarak gerçekten internete bağlanabilmek için kısa bir süreçten geçmelisiniz. Otel odanıza girip internete girmek istediğinizde yapmanız gerekenler:

a. Güvenli VPN İstemci Yapılandırması

Başlamadan önce, VPN istemcinizi/sunucunuzu sağlamlaştırmak için yapabileceğiniz birkaç yapılandırma vardır. İstemci yapılandırmaları, ağ yöneticisi-openvpn veya Tunnelblick gibi çoğu VPN istemci yazılımında mümkündür. Şunlardan emin olmanız önerilir:

- Tüm trafik VPN’nizden geçecek şekilde ayarlanmıştır – örneğin OpenVPN

redirect-gatewayseçeneğini yapılandırarak . - DNS, VPN’den geçiyor ve DNS sızıntılarını kontrol edin.

- Bağlantınız IPv6 üzerinden sızdırmıyor.

- VPN kullanmayan statik rota yoktur.

- Beklenmeyen bir bağlantı kesilmesi, VPN olmayanlara geri dönmek yerine bağlantıyı kesmelidir.

Bu her şeyi kapsayan bir liste değildir – devam etmeden önce kendi VPN güvenlik kontrollerinizi yaptığınızdan emin olun.

B. Donanım Bağlantıları

Dizüstü bilgisayarınızı bir ethernet kablosu kullanarak Raspberry Pi’nize bağlayın ve her iki cihazı da açın.

C. Raspberry Pi Router’ınıza Manuel Olarak Bağlayın

Pi’de DHCP sunucusu kurulmadığı için manuel olarak bağlanmanız gerekecek.

Bu işlem, kullandığınız işletim sistemine göre değişir, ancak tüm yaygın işletim sistemlerinde IP adresinizi, alt ağ maskenizi, ağ geçidinizi vb. manuel olarak ayarlamak oldukça kolaydır.

Aşağıdaki değerleri kullanmalısınız:

IP Address: 192.168.2.2 Subnet Mask: 255.255.255.0 Router: 192.168.2.1

Bir DNS sunucusu ayarlamamalısınız – VPN istemciniz bunu halledecektir. Bir DNS sunucusu girişi ayarlamak, kilitli bağlantınız bir şekilde başarısız olursa gereksiz risk oluşturur.

Bunun için mevcut olanları düzenlemek yerine yeni bir ağ bağlantısı eklemek muhtemelen en iyisidir.

D. SSH Tüneli’ni kurun

Bağlandıktan sonra Pi’nizle bir SSH tüneli kurabilmelisiniz. Artık ethernet arayüzünü kullandığınızı unutmayın, o arayüzde Pi’nin IP adresiyle bağlanacaksınız:

ssh -e none -x -L 5902:127.0.0.1:5903 pi@192.168.2.1

Her şey işe yaradıysa, SSH’ye başarıyla giriş yapacaksınız.

Pi’ye ethernet üzerinden doğrudan dizüstü bilgisayarınıza bağlıyken ilk kez bağlanıyorsanız, /etc/ssh/sshd_configdosyayı düzenlemeli ve AllowUsersönceki ağ özel IP adresinizin girişini kaldırmalısınız . Pi’nize bir daha asla bu şekilde bağlanmanız gerekmez. Değerin okuduğundan emin olun: AllowUsers pi@192.168.2.2.

E. VNC’ye bağlan

Pi’nizde aşağıdakileri çalıştırarak VNC masaüstünü başlatın:

vncserver :3 -geometry 1920x1080 -localhost

Ardından, dizüstü bilgisayarınızda bir VNC istemcisi kullanarak localhost:5902. VNC masaüstü görünmelidir. Bu sefer, ev/ofis ağınız/yönlendiriciniz yerine ethernet kablosuyla doğrudan bağlantınız olduğundan, oturum çok daha duyarlı olacak ve daha düşük gecikme süresine sahip olacaktır.

F. Halka Açık Wi-Fi Bağlantı Noktasına Bağlanın ve Esir Portalı ile Anlaşma Yapın

Uzak masaüstü oturumunu kullanarak halka açık Wi-Fi ortak erişim noktasına bağlanabilirsiniz.

Chromium’u açın ve [HTTP] Neverssl.com gibi TLS kullanmayan bir web sitesine gidin . Tutsak portal daha sonra gösterilmelidir. Yasal esir portalında olduğunuzdan emin olun (bunu belirlemek zor olabilir, ancak The Cloud veya Virgin Wi-Fi gibi bilinen Wi-Fi hizmetleri için URL’yi kontrol edin – bu, kimlik avı saldırıları için büyük bir fırsattır, bu nedenle dikkatli olun).

Gerekirse JavaScript’i ve tanımlama bilgilerini etkinleştirin ve sabit portal ile kimlik doğrulaması yapın. Bittiğinde, artık Raspberry Pi’nizde çalışan (ancak güvensiz) bir internet bağlantınız olmalıdır.

G. Dizüstü Bilgisayarınızdan Harici VPN’inize Bağlayın

İstediğiniz VPN istemcisini kullanarak harici VPN’inize bağlanın. Örneğin, GNOME kullanan Linux sistemleri için network-manager-openvpn Mac için Tunnelblick vb.

Artık güvenli dizüstü bilgisayarınızda VPN’niz aracılığıyla çalışan bir internet bağlantınız olmalıdır. VPN’niz düşerse, diğer tüm internet iletişimleri engellenmelidir. Beklendiği gibi çalıştığından emin olmak için bunu güvenli bir ortamda (örneğin: kendi evinizde/ofis Wi-Fi’nizde) test ettiğinizden emin olun.

H. Bitirdikten Sonra Pi’yi Kapatın

İnternete erişiminiz bittiğinde ve kapatmak istediğinizde, Raspberry Pi’nize tekrar SSH tüneli yapın ve sudo halt. Tamamen kapanması için yaklaşık bir dakika verin, ardından güç bağlantısını kesin.

ek bilgi

Raspberry Pi’nizi tamamen güncel tutmanız son derece önemlidir. Cihaz güvenli olmayan bir ağda bulunuyor, bu nedenle her zaman tam olarak yamalanmış olması önemlidir. Cihazınızı tamamen güncellemek için sudo apt-get updateardından gelenleri kullanın sudo apt-get dist-upgrade. Bunu günde en az bir kez yapmalısınız.

Ayrıca buradaAllowUsers belirtildiği gibi SSH sunucu yapılandırmanızdaki değeri güncellediğinizi iki kez kontrol edin .

VNC sunucusu için herhangi bir bağlantı noktası açmadığınızdan veya herhangi bir güvenlik duvarı kuralı belirlemediğinizden emin olun. SSH bağlantısı üzerinden tünellendiğinden bunlar gerekli değildir. UFW yapılandırmanızı ile kontrol edin sudo ufw status verboseve gerekirse kuralları kaldırın. Daha ufw helpfazla bilgi için bakınız .

Bu Tasarımla İlgili Potansiyel Sorunlar

iptables beyaz listeye alma kuralları, güvenli olmayan ağa bakan cihazda ayarlanır:

Bu cihaz güvenli olmayan bir ağla karşı karşıya olduğundan ve sabit portalı (kötü amaçlı olduğu varsayılmalıdır) ziyaret etmek için kullanıldığından, bu cihazın güvenliğinin kalıcı olarak ele geçirildiğini düşünmek akıllıca olabilir – bu nedenle iptables kurallarına güvenilemez.

Bu gerçekten sadece teorik bir problemdir ve gerçek dünyada kullanılması pek olası değildir, ancak dikkate alınması ilginçtir.

Bunun bir çözümü, iki cihaz arasında oturan ek bir Raspberry Pi kullanmak olacaktır. Bu ikinci Pi, iptables kurallarını uygular ve VPN’ye bağlanır, yani beyaz listeye alma kuralları, güvenli olmayan bir ağla karşılaşmayan ve güvenilmeyen web sayfalarını ziyaret etmeyen bir cihaz tarafından uygulanır. Bu, bu proje için orijinal planımdı, ancak kurulumu aşırı karmaşıklaştırmamak için bunu sadece bir Pi ile yapmaya çalıştım. Gelecekte iki-Pi kurulumuna bakabilirim.

iptables kurallarının dayanıklılığı:

Pi’deki iptables kurallarının üzerine bir şekilde yazılır veya yerini alırsa, korumanızın bir kısmını kaybedebilirsiniz. Bunun olmaması gerekirken, bir ağa bağlanmak gibi genel işletim sistemi aktiviteleri iptables kurallarını değiştirmemeli veya eklememeli, kesinlikle dikkate değer.

Bu risk, açılıştan kısa bir süre sonra kuralları yeniden uygulayarak veya tekrar tekrar uygulayarak (iptables zincirindeki satır numaralarını kontrol ederek ve gerekirse yeniden uygulayarak) belki de azaltılabilir. Sağlam ve sızıntısız bir VPN istemci yapılandırması kullanmak da bu riski büyük ölçüde azaltır.

Çözüm

Genel olarak bu kurulumdan son derece memnunum. Geçenlerde bir otelde 5 günlüğüne kullandım ve fevkalade çalıştı – Raspberry Pi üzerinden ağ hızı iyiydi ve bağlantı tutarlıydı. Eve döndüğümde, dizüstü bilgisayar güvenilmeyen ağa veya esir portala hiçbir zaman gerçekten dokunmadığından, normalde yaptığım gibi tekrar ev ağıma bağlamadan önce dizüstü bilgisayarımı fabrika ayarlarına sıfırlamadım.

Bu cihaz kısa oturumlar için uygun olmayabilir. Başlangıçta bağlantı kurmak yaklaşık 5 dakika sürer, bu nedenle sadece kahve içiyorsanız bu ideal olmayabilir. Ancak bir otel odasındaysanız ve her akşam 6 saat dizüstü bilgisayarınızı kullanıyorsanız, ilk bağlantı işlemi sorun değil.

Gelecekte otellerde kaldığımda bu cihazı kullanmaya devam etmeyi planlıyorum ve daha fazla güvenlik iyileştirmesi veya optimizasyonu bulursam bu kılavuzu güncelleyeceğim!